如果我在一台笔记本电脑上敲几个按键,你正以 100km/h 速度驾驶的汽车就会刹车失灵,并自动向又猛打一下方向盘,一头向路边的保险带撞去,正在驾驶者汽车的你一定会感觉糟透了。

我想没有人会想遭遇这个场景,更没人打算开一辆听起来毫无安全感而言的汽车,甚至大部分人应该认同一点:汽车在下一步做出的动作应该在驾驶能够预知的范围内,如果不得不把控制权交由系统操作,那必须是有「绝对安全」的一套操作体系。但事实上,从上世纪 90 年代开始,你的汽车是一个只有你可以启动的「安全盒子」说法就已经不复存在了。

绝对安全一直是汽车的厂商们最喜欢推销的口号,他们在自己旗下的车型中贴上「已通过五星安全碰撞」,「碰撞危险预警」或是「加强了车身的安全构造」等标签,以显示自己牢不可破。但这些像保护壳一样的安全设置大多考虑的是汽车遭遇的外部风险,而在汽车本身如果出故障会如何上鲜有声音。

汽车和电脑一样都是由软件和硬件组成的产品,他们都会遭遇一些 Bug 或者漏洞,导致一些功能不能正常运行甚至失去原本的控制权。要知道 Andriod 开放系统由 1200 万行代码组成,但一个外观看起来颇具时尚感的汽车内部也不过「流淌」着 1 亿行的代码。包括宝马、奔驰、通用等耳熟能详的汽车厂商,他们目前使用的软件平台依然是在不考虑有外部连接破解系统的前提下搭建,这些系统和 Linux 等开源系统相比,那他就是第一代的 Windows。

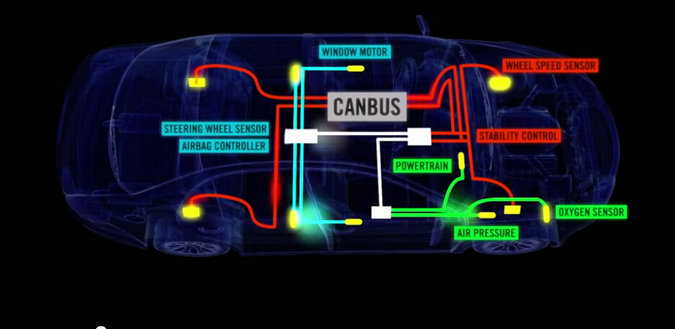

如今的汽车构造已经如家用电脑一般——它被安装了类似中枢神经一样的「中央单元处理器」,作为数据中转站,经由它流过的数据可以是控制打开车窗、雨刷这样的基础功能、支持娱乐功能的车载屏幕,或者控制速度、刹车的动力系统。当汽车的一个单元被唤醒后,这些数据就会向中央处理器汇聚,再被分配到不同的单元工作,信息被不同程度的加密,其中动力总成的单元的排线和单元的构成是相对独立的,协议也是被多重加密,除非是直接在这套系统上重新更改协议,否则入侵极其困难。但困难并不意味着「不可能」,汽车的单元都面临一个挑战:他们的线路并非独立,是彼此连接打通的;他并非不可破解,只是比入侵一台电脑更难罢了。

只要有数据存在的设备就会存在可被重新编程的节点。汽车的外形、结构以及整体材料在一百年来不断进步,但它的软件算法还停留在 20 世纪 90 年代——一个互联网还没有被普及的时代。

CNN 做过一份数据显示,在 2014 年,美国有一半的成年人尝试过 Hack(破解)他人的电子设备,这其中包括电脑、手机、平板以及——汽车。

破解者最早的破解方式是通过改装汽车的 CAN(控制器局域网络)总线,利用一根线将电脑的 USB 端口与这些排线的接口做连接。破解者一般会逐步破解每个 ECU(电子控制单元)单元的通信协议,得到入口权限,再通过电脑控制汽车的刹车板、方向盘等原件。2013 年,美国两位负责信息安全的工程师 Charlie Miller 和 Chris Valasek 在 Youtube 上发了一段他们通过一根连接在仪表盘后的线与电脑连接,然后让汽车刹车失灵、并猛然加速的视频,该视频后来成功登上了 CNN 的新闻头条。在美国,人们在 16 岁就可以开车,并且几乎家家有车库用以改装汽车。这种汽车文化导致从汽车有处理器和模块开始,它就一直遭破解。

当然,改装车需要付出特定的时间、并加以学习,这并非在任何一个国家都可以实现。但信息娱乐系统——尤其是和手机做连接,或者单独联网的系统的出现让黑客有了更多破解的入口。

首先是恶意软件破解。如果用户在车载系统上像在手机一样下载 App,那他很可能会下载到一些恶意程序。这也是为什么现在大部分汽车公司都喜爱自己研发车载系统,而不是直接挪用 Andriod 和 iOS 的原因,后者们的系统虽然智能,但未知的连接过多,汽车企业难以承担这样没有预期的风险。

为了能尽可能做到「保险」,宝马、现代、奔驰等汽车的音响产品供应商美国 Harman 公司已经在自己的产品上设置了一套软件认证系统,防止用户在自己的系统中随便下载其他程序。汽车网络产品主流供应商 IBM 和 Cisco 也在车载系统中设置了自己研发的防火墙,防止数据随意通过系统传递或者被装进新的程序。「试想一下,如果没有防火墙,那么你还敢随意下载程序到自己的汽车上吗?」大陆集团北美地区电子产品负责人 Tejas Desai 说。

除了有线连接,无线网络也可能成为入侵目标。越来越多的汽车公司乐忠于在自己的系统中加入上网的功能,或者加强车与车之间的通信,当这些通信出现在手机之外的时候,汽车的安全工程师们就显得有些捉襟见肘。

在一周前举办的 Syscan360 破解 Tesla Model S 系统的大赛上,选手们最终没有开走那辆被当作破解目标的 Tesla Model S,也就是没能破解动力系统,但由于 Tesla Model S 的用户使用的 App 有一个系统漏洞,所以破解者可以入侵 Tesla 的 App , 之后通过 App 远程遥控了汽车上的一些功能,最终 Tesla Model S 的那扇天窗被一台电脑远程打开了。「这并不是一个汽车本身的漏洞,而是一个连接上的漏洞」360 的一位工作人员对 SHIFT 说:「但用户可能并不知道这些。」

所以当汽车已经具备联网的可能的时候,一些延伸到手机、平板等其他设备功能在遭遇另一项考验:如果我被连接了,那我是否可能被遥控了?

转自:Pingwest