还记得前两个月在 360 互联网安全大会上那辆被众黑客围攻的 Tesla 吗?虽然在那次破解大赛上黑客们并没有在不到 48 小时内黑进 Tesla 的行驶系统,没有对 Tesla 形成实质性的「控制」,但在那次活动的主会场内,正在进行演讲的硅谷信息安全公司 Visual Threat 联合创始人、汽车网络安全专家严威博士,却向我们现场展示了用手机实现对传统燃油汽车控制的真实视频录像。

今天,他特意又从美国给我们发来了一份关于「 2014 年 OBD 产品和汽车移动应用安全研究报告」,从目前普遍的汽车互联网络信息安全现状分析,再用相应的研究方法对网络信息安全漏洞进行分析,最后还给出了相应的解决方案。这可以说是我们目前看到的最全面、最权威、最客观的车联网 OBD 产品及汽车移动应用安全研究报告。为了方便阅读, GeekCar 从此报告中「摘取」重点信息展现给大家。

前言

2014 年是车联网的发展元年。ABI 研究公司预计到 2017 年全球 60% 的新车将具备互联网连接。移动设备的数量呈指数级增长,手机应用集成智能汽车的解决方案。手机不是威胁爆发的目的地,而是一个能移动的威胁传输平台:攻击会随着手机的移动性进入到新的领域,由此攻击将扩散开去。汽车随着汽车移动应用进入车载或者车载娱乐系统将变成潜在的攻击目标。

车联网安全公司 VisualThreat 在 2014 年研究了国内外 19 家 OBD 产品和近 60 个车联网移动应用。报告研究表明,没有设计自己的私有加密协议而采用开放的通用协议是 OBD 盒子最普遍的安全问题;而代码没有保护措施和泄露用户数据是汽车应用最常见的安全问题和潜在风险。

评测方法

本研究报告调研的车联网应用是从国内外各个应用商店下载的。按照功能分为下面三类:1. 汽车法规,年检,诊断手册类;2. 地图,道路状况实时更新类;3. 汽车诊断,行驶记录仪,车主驾驶习惯收集类。

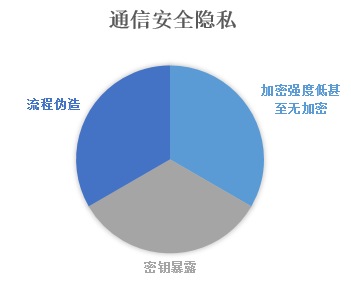

从 OBD 产品的通信方式角度评估风险,把此类安全隐患氛围两类:1. 通讯加密安全(加密强度、解密密钥暴露、应用与服务器通信、服务器安全);2. 协议安全(通信流程伪造、是否是通信私有协议)。

从隐私泄露角度评估风险,研究人员定义了 5 类隐私泄露行为:数据泄漏、短信活动、文件操作、监视和网络活动。在此基础上,结合对手机应用的静态和动态分析,为每一个移动应用生成一份详细的隐私泄露风险分析报告,并计算出对应的 Mobile ThreatCert 安全分数值。

从安全隐患角度评估风险,包括 3 个方面: 数据存储安全、功能安全和代码安全。

测试结果

研究人员于 2014 年收集了国内 19 款(国内 12 款、国外 7 款)OBD 产品和近 60 个车联网移动应用。针对每一款应用都进行了全方位的安全测试和评估。

1. 50% 被调研的 OBD 盒子有通信安全隐患或者甚至被利用来控制汽车

2. 每 10 个安卓汽车应用中有 7 个具有中度到高度隐私泄露风险

隐私泄露的多少不能直接代表应用安全性的开发水平。事实上很多厂家为了能充分获其应用使用者的个人隐私信息和车辆信息,主动地在应用开发代码中收集过多的用户个人信息,并把这些信息提交到云服务数据库去,建立用户的档案,方便以后的服务推广和广告精准投放。其中地理位置是最常见的收集信息,高达 90% 的车联网 OBD 应用都会收集用户的地理位置用于实时路况,GPS 定位和开车行程等。手机信息(IMSI/IMEI)短信和通讯录信息也属于高频率信息收集范畴。下面这张图是「隐私泄露分数」分布图。高达 70% 的车联网应用有中度到高度用户隐私泄露安全隐患。

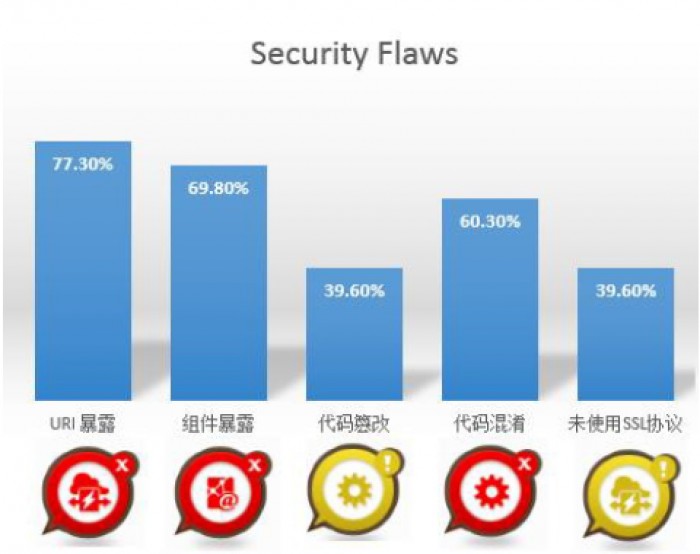

3. 60% 的安卓汽车应用有多于 3 个的安全漏洞隐患

调研的应用中,URI 和组件暴露占到了最大的比例分别为 77.2% 和 69.8% 。代码保护方面,代码混淆的技术也没有普遍用到。

我们对两家国外的 OBD 产品进行了安全测试,结果一样不容乐观。在其中一家的代码程序里很容易地找到发送指令的函数,而且的私有协议过于简单,只要用手机通过蓝牙对设备发送相应的指令,就能达到控制车的目的。另一家更糟糕,基本上没有防逆向措施,有代码混淆但是混淆强度很弱,无加固,导致代码逻辑泄露。对重新打包无感知。容易被篡改程序流程或者植入恶意 java 代码。

安全解决方案

汽车 CAN 总线防火墙+手机安全代理+云端安全信誉服务

CAN 防火墙通过可插拔方式接入汽车 OBD 接口,接收来自 CAN 总线的数据,并把数据转送出去,不影响外部 OBD 设备对汽车数据获取。这样可以容易地和其他 OBD 盒子共同使用。同时,防火墙会接收从外部发送到 CAN 总线的数据。如果认为 CAN 指令在目前使用状态下是安全的,则予以放行;否则则拦截此命令,并通过蓝牙或者 WiFi 给用户报警。移动应用和云端可以对防火墙进行安全参数设置和特征库的更新。这种防火墙的主要优势:串联保护,不会让外部设备通过 OBD 接口往汽车总线上发送危险的指令; 还兼容现有厂家 OBD 盒子产品,误报率低。

云端安全信誉平台为车联网应用提供静态,动态,安全漏洞的测试环境,有助于防止未经安全测试的应用程序给汽车平台和驾驶者客户群带来风险。手机安全代理除了收集和上传报警日志到云端,还帮助驾驶者养成安全驾驶的习惯。如果车主在开车的时候过分使用手机进行通话,发短信或者使用应用,代理会向用户报警。此外的个人和汽车企业报告管理系统能够轻松可视化地展示应用的安全性状态和特定问题。

总结

2014 年 9 月份美国拉斯维加斯刚刚结束的 CTIA 移动大会指出:到 2017 年, 有 60% 的新车(即 1000 万辆)会装载移动电信模块,72% 的受访用户表示会推迟一年购车专门等待智能汽车的出现。智能汽车全球市场将达千亿美元,只是美国市场就占了 340 亿美元。鉴于之前安卓应用每年增加 7-8 倍的规律,2015 年的汽车应用的数目应该会超出 100 万。不幸的是,由于缺少细粒度和定制化的安全审计流程,当前的所有智能汽车应用平台都没有必要的安全性审计测试,结果导致许多汽车移动应用可能会不知不觉地将获取驾驶者的重要数据,或者对智能汽车进行恶意操控,将驾驶者置于风险之中。

因此,市场迫切需要一个把 OBD 端口、车载系统、汽车应用商店安全审计、车联网产品安全渗透测试整合到一起的全面的安全解决方案,并能满足不同车主不同的安全防要求。同时,相关车联网产品厂商需要对自己的软硬件产品做深度安全测试,确保不被黑客利用把攻击带入到车里。

以上内容为 GeekCar 为了方便读者阅读,对「 2014 年车联网 OBD 产品和汽车移动应用安全研究报告」进行的节选,并不代表此报告全部内容,也不代表 GeekCar 观点。

本报告出自「 Visual Threat 信息安全公司」,如果需要报告全文,请与该公司联系。未经书面授权,不得修改转载。如有疑问,可以给 GeekCar 留言。